設定方法

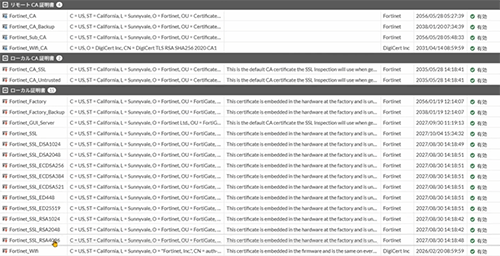

FortiGateの証明書の更新方法

FortiGateの各種証明書は、FortiGate初期起動時に自動生成します。

これらの証明書には有効期限が設けられているので、更新期限が切れる前に更新をする必用があります。

更新するにはCLIコマンドを実行する必要があります。

GUI画面のCLIコンソールやTera Termなどを利用してコマンドを実行してください

■Youtube 動画は >>こちら<<

証明書更新コマンド

Fortinet_SSL

# execute vpn certificate local generate default-ssl-serv-key

Fortinet_SSL Key

# execute vpn certificate local generate default-ssl-key-certs

Fortinet_CA_SSL

# execute vpn certificate local generate default-ssl-ca

Fortinet_CA_Untrusted

# execute vpn certificate local generate default-ssl-ca-untrusted

Fortinet_GUI_Server

# execute vpn certificate local generate default-gui-mgmt-cert

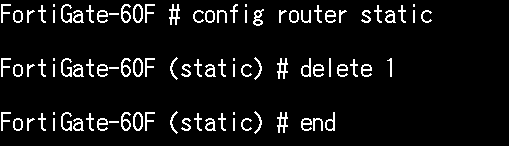

スタティックルートの削除

スタティックルートの削除方法

※FortiOS7.4.x

———————————-

# config router static

# delete 1 ※1

# end

———————————-

※1 : FortiGateの設定内容やご利用環境により適宜変更してください。

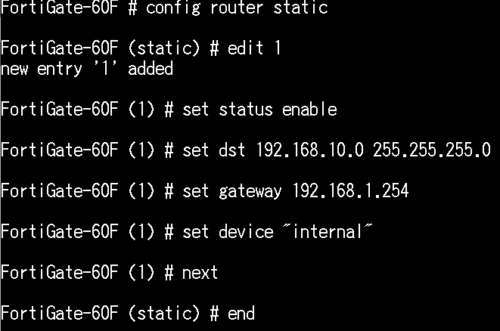

スタティックルートの設定

スタティックルートの設定方法

※FortiOS7.4.x

———————————-

config router static

edit 1 ※1

set status enable

set dst 192.168.10.0 255.255.255.0 ※1

set gateway 192.168.1.254 ※1

set device “internal” ※1

next

end

———————————-

※1 : FortiGateの設定内容やご利用環境により適宜変更してください。

NTPサーバーのリッスンするインターフェース設定する

NTPサーバーのリッスンするインターフェース設定する

———————————-

# config system ntp

# set interface internal

# end

———————————-

例は、「fortilink」ポートが設定されていたリッスンポートを「internal」に変更

時刻同期の確認方法

時刻同期の確認方法

———————————-

# diagnose sys ntp status

———————————-

synchronized: yes(時刻同期している)

reachable(NTPサーバーに到着可能な状態)

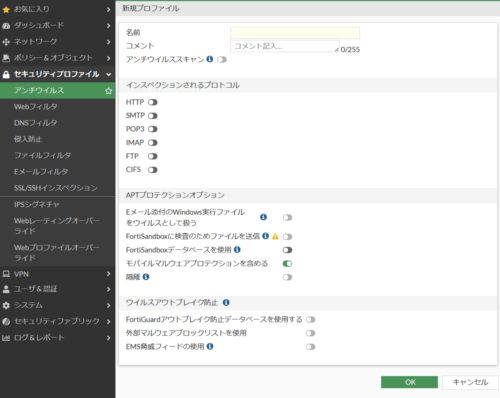

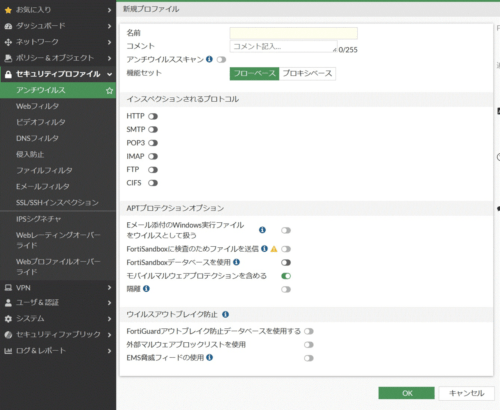

エントリーモデルでインスペクションモードの設定

エントリーモデルの場合、FortiOS7.2.x では、セキュリティープロファイルでインスペクションモード「フローベース」「プロキシベース」の設定が表示されなくなりました。

※基本は、フローベースで設定されています。

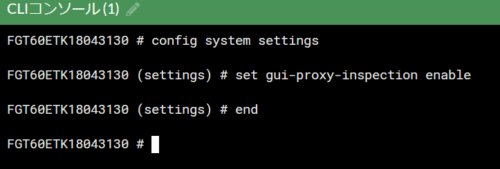

CLIで設定することにより設定する事が可能です。

————————————————

config system settings

set gui-proxy-inspection enable

end

————————————————

Eメールアラートの設定(FortiOS6.4~)

アラートメールは、以前はGUIより設定できましたが、

FortiOS v6.4系以降GUIでの設定が無くなり、CLIでの設定のみになりました。

1.侵入防止(IPS)や、アンチウィルス、Webフィルタ等、各UTM機能のログをメール送信させる場合、

アラートメールの設定で、フィルタモードにて、カテゴリ(category)を選択し、各UTM機能のログを有効とします。

■設定例■

# config alertemail setting

(setting) # set username ******@***.*** 送信元メールアドレス

(setting) # set mailto1 ******@***.*** 宛先メールアドレス

(setting) # set email-interval * メールインターバル(分)

(setting) # set filter-mode category フィルタ:カテゴリ

(setting) # set IPS-logs enable

(setting) # set antivirus-logs enable

(setting) # set webfilter-logs enable

(setting) # end 設定を保存

※Eメールフィルタ(アンチスパム)については、設定がございません。

※侵入防止(IPS)ログを有効とすることで、アノマリログもメールが送信されます。

TCP SYMフラッド、ポートスキャン等、DoSポリシーで検知されたDoS攻撃のログ

2.閾値(threshold)を選択し、重大度(severity)ごとに、メール送信させる場合

※重大度ごとの設定の場合、イベントログ、UTMログ、トラフィックログ等、すべてのログが

対象となります。

■設定例■

# config alertemail setting

(setting) # set username ******@***.*** 送信元メールアドレス

(setting) # set mailto1 ******@***.*** 宛先メールアドレス

(setting) # set filter-mode threshold フィルタ:閾値(重大度)

(setting) # set severity [emergency | alert | critical | error | warning | notification]

(setting) # set emergency-interval * “emergency”インターバル(分)

(setting) # set alert-interval * “alert”インターバル(分)

(setting) # set critical-interval * “critical”インターバル(分)

(setting) # set error-interval * “error”インターバル(分)

(setting) # set warning-interval * “warning”インターバル(分)

(setting) # set notification-interval * “notification”インターバル(分)

(setting) # end 設定を保存

3.その他の詳しい設定は、以下を参照してください。

■Fortinet社のDOUMENT LIBRARY(FortiGate / FortiOS 7.2.7 CLI Reference)

https://docs.fortinet.com/document/fortigate/7.2.7/cli-reference/504620/config-alertemail-setting

■Fortinet社のDOUMENT LIBRARY(FortiGate / FortiOS 6.4.12 CLI Reference)

https://docs.fortinet.com/document/fortigate/6.4.12/cli-reference/538620/config-alertemail-setting

VPNの2要素認証でEメールでの認証の上限について

Emailでの二要素認証をする場合、FortiGateのローカルユーザの値が上限になります。

FortiGate 60Eは、500です。

user local 500

https://docs.fortinet.com/max-value-table

インターフェースのSpeed/Duplexを固定にする

CLIで設定が必要です。

# config system interface

# edit port1

# set speed {option}

# end

{option}

auto Automatically adjust speed.

10full 10M full-duplex.

10half 10M half-duplex.

100full 100M full-duplex.

100half 100M half-duplex.

1000full 1000M full-duplex.

1000auto 1000M auto adjust.

10000full 10G full-duplex.

10000auto 10G auto.

■Fortinet社のドキュメントライブラリー

※FortiOS7.4.3

https://docs.fortinet.com/document/fortigate/7.4.3/cli-reference/317104469/config-system-interface

IPv6、IPoEでの接続は可能ですか?

FortiOS6.4.2 以上のバージョンでご利用が可能です。

※現時点のバージョンでは、CLIでの設定が必要です。

■参考資料

◎FortiGate IPoE設定ガイド(JPIX(v6プラス) 固定IPサービス編)

◎FortiGate IPoE設定ガイド(NTTコミュニケーションズ株式会社OCN IPoEサービス編)

◎FortiGate IPoE設定ガイド(インターネットマルチフィード(transix)DS-Liteサービス編)

◎FortiGate IPoE設定ガイド(インターネットマルチフィード(transix)固定IPサービス編)

◎FortiGate IPoE設定ガイド(BBIX「OCX光 インターネット」編)

◎FortiGate IPoE設定ガイド(朝日ネット「v6コネクト」IPv4 over IPv6 接続(固定IP)サービス編)

◎FortiGate IPoE設定ガイド(アルテリア・ネットワークス株式会社 クロスパス 固定IPサービス編)

◎FortiGate IPoE設定ガイド(アルテリア・ネットワークス株式会社 クロスパス 可変IPサービス編)

◎IPoE インターフェースを利用したFortiGate SD-WAN 設定ガイド

各プロバイダーによってIPoEの接続方式が異なりますので、上記内容では接続できない場合もございます。

WebフィルタリングのURLフィルタの動作について

■URL

対象のドメインやURLを設定します。

■タイプ

シンプル:URLに指定したドメイン全てを対象とします。

例:「fgshop.jp」とすると「mail.fgshop.jp」や「www.fgshop.jp」は対象になりますが、「www.mailfgshop.jp」など対象になりません。

正規表現:URLに指定するドメインを正規表現で設定します。

ワイルドカード:URLに指定するドメインに「*」をつける事によって設定します。

例:*fgshop.jpとすると後方一致で「www.mailfgshop.jp」なども対象になります。

■アクション

除外(Exempt): URL・タイプで指定した内容の場合、ウェブフィルタやアンチウイルスなどのセキュリティ検査が除外されます。

ブロック:設定した「URL」「タイプ」の内容をブロックします。

許可:ウェブフィルタやアンチウイルスなどのセキュリティ検査を通過したものを対象に設定した「URL」「タイプ」の内容を許可します。

モニタ:許可と同じ動作になりますが、ログが出力されます。

■ステータス

有効:URLフィルタの設定内容が有効

無効:URLフィルタの設定内容が無効

工場出荷時(初期化)に状態に戻す

※FG-50E FortiOSv5.4.3

以下の手順で戻すことができます。

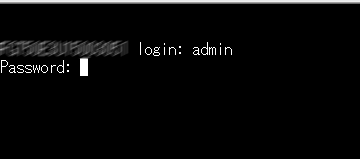

1.FortiGateのCONSOLEポート(RJ-45)とPC(D-Sub9ピン)を接続する

※ケーブルが必要

※Tera Termなどのターミナルソフトが必要

2.FortiGateの電源を入れる

3.Tera Term で接続する

※ System Starting … などのメッセージ表示

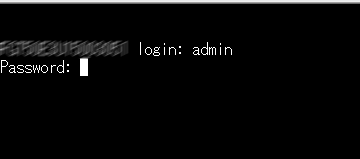

4.メンテナンスモードでログインする

login: maintainer

PassWord: bcpb<シリアル番号>(FortiGateの底面に書いてある)

5.ログイン後以下のコマンドを実行する

execute factoryreset

※工場出荷状態に戻ります

ファームウェアのアップデートに失敗した場合の復元方法

1.コンソール接続する

※「コンソール接続方法」を参照しコンソール接続してください。

2.FortiGateの電源を切る

3.FortiGateの電源を立ち上げる

4.コンソール画面に以下のメッセージが出る

————————————————————

Boot up, boot device capacity: 492MB.

Press any key to display configuration menu…

..

[G]: Get firmware image from TFTP server.

[F]: Format boot device.

[B]: Boot with backup firmware and set as default.

[I]: Configuration and information.

[Q]: Quit menu and continue to boot with default firmware.

[H]: Display this list of options.

Enter Selection [G]:B

————————————————————

5.「B]を選択し、バックアップが戻す

※バックアップが復元が出来たら、コンソール画面に「login」の文字が出る

※ご注意・・・こちらは、自己責任でお願いします。

必ず、一度、サポートに連絡し対応方法を確認の事

ファームウェアのアップデート

※事前にサポートサイトより対象のファームウェアをダウンロードしてください。

※注意事項

・アップデート中は、絶対に電源を切らないでください

・サポートサイトの「リリースノート」「アップグレードパス」を必ず確認し適切にアップデートしてください

1.FortiGateの管理画面にログインしてください

2.管理画面の「アップデート」をクリックしてください

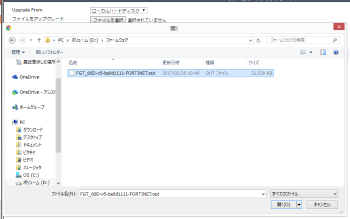

3.「ファイルを選択」をクリックしてください

4.ダウンロードしたファイルを選択してください

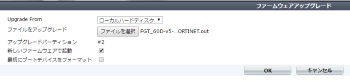

5.選択したファイルが正しいか確認し、「OK」をクリックしてください

6.アップデートが始まります。数分後ブラウザーをリブートしてください

![]()

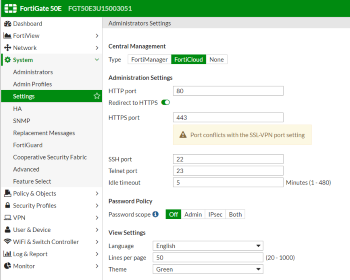

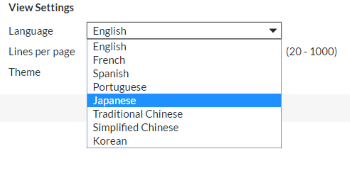

GUIを日本語に変更する

※FG-50E FortiOSv5.4.3

左メニューの「System」→「Settings」をクリック

「View Settings」の「Language」を「Japanese」を選択し「Apply」をクリックする

NATモードへの変更方法

※FG-50E FortiOSv5.4.3

トランスペアレントモードに変更するには、コンソール接続しCLIよりコマンド入力し変更する必要があります。

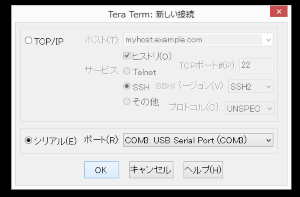

「Tera Term」等のターミナルエミュレータソフトウェアを使います。

まず、「Tera Term」を立ち上げて、FortiGateと接続します。

「シリアルポート」を選択し「OK」をクリック

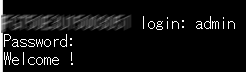

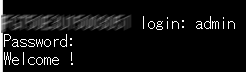

FortiGateのログインIDとパスワードを入力し「Enter」をクリックしてください。

「Welcom!」とメッセージ表示

config system settings

set opmode nat

set ip 192.168.1.99/255.255.255.0

set device lan

set gateway 192.168.1.99

end

※例は、以下となります。実際は、環境に合わせて下さい。

IPアドレス:192.168.1.99

ネットマスク:255.255.255.0

ゲートウェイ:192.168.1.99

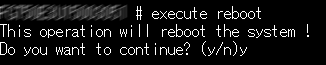

再起動します。

「execute reboot」と入力し「Enter」

「Do you want to continue? (y/n)」とメッセージが表示されます。

「y」を入力して、再起動してください。

透過モード(トランスペアレントモード)への変更方法

※FG-50E FortiOSv5.4.3

※FortiOS6.2以降の場合は、先にFortiLinkポートの無効が必要です。

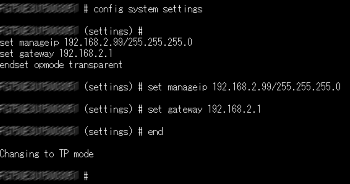

トランスペアレントモードに変更するには、コンソール接続しCLIよりコマンド入力し変更する必要があります。

「Tera Term」等のターミナルエミュレータソフトウェアを使います。

まず、「Tera Term」を立ち上げて、FortiGateと接続します。

「シリアルポート」を選択し「OK」をクリック

FortiGateのログインIDとパスワードを入力し「Enter」をクリックしてください。

「Welcom!」とメッセージ表示

config system settings

set opmode transparent

set manageip 192.168.2.99/255.255.255.0

set gateway 192.168.2.1

end

※例は、以下となります。実際は、環境に合わせて下さい。

IPアドレス:192.168.2.99

ネットマスク:255.255.255.0

ゲートウェイ:192.168.2.1

再起動します。

「execute reboot」と入力し「Enter」

「Do you want to continue? (y/n)」とメッセージが表示されます。

「y」を入力して、再起動してください。

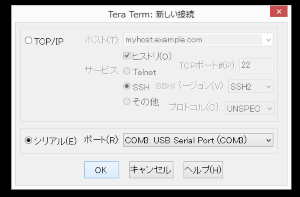

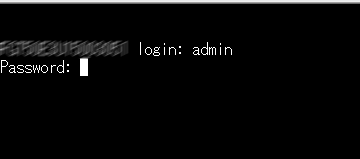

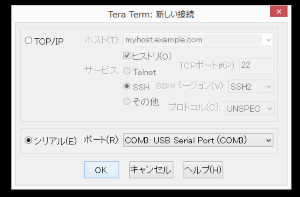

コンソール接続方法

※コンソール接続ケーブルを準備してください。

コンソールケーブル(RJ45-DB9)

トランスペアレントモードに変更するには、コンソール接続しCLIよりコマンド入力し変更する必要があります。

「Tera Term」等のターミナルエミュレータソフトウェアを使います。

※「Tera Term」はこちらのサイトからダウンロードが可能です。

https://ja.osdn.net/projects/ttssh2/

まず、「Tera Term」を立ち上げて、FortiGateと接続します。

「シリアルポート」を選択し「OK」をクリック

FortiGateのログインIDとパスワードを入力し「Enter」をクリックしてください。

「Welcom!」とメッセージ表示

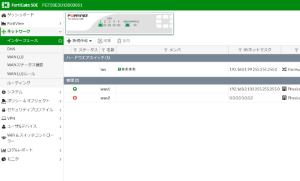

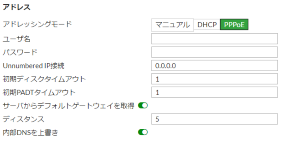

PPPoEの設定方法

※FG-50E FortiOSv5.4.3

左メニューの「ネットワーク」→「インターフェース」をクリック

設定したWANインターフェースをダブルクリック

「PPPoE」をクリックし、プロバイダーの設定情報を入力し「適用」をクリックしてください。

オンサイトでのハードウェア障害対応です。障害のコールを受け、ハードウェア障害と確定後、オンサイトでのハードウェア交換作業・設定復元・基本動作確認作業を行います。

オンサイトでのハードウェア障害対応です。障害のコールを受け、ハードウェア障害と確定後、オンサイトでのハードウェア交換作業・設定復元・基本動作確認作業を行います。