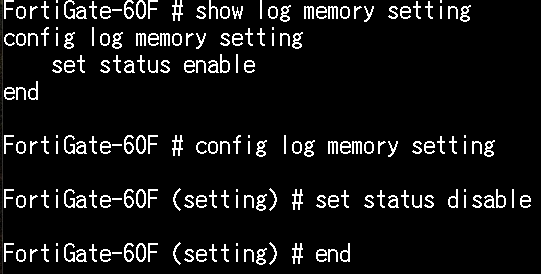

メモリロギングの無効化

メモリロギングの無効化方法

※FortiOS7.4.x

———————————-

# config log memory setting

# set status disable

# end

———————————-

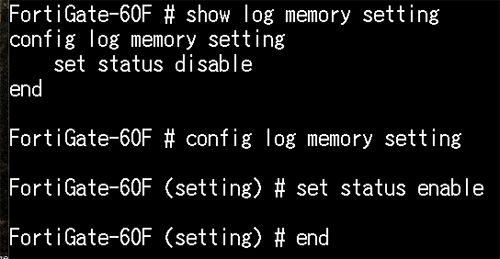

メモリロギングの有効化

メモリロギングの有効化方法

※FortiOS7.4.x

———————————-

# config log memory setting

# set status enable

# end

———————————-

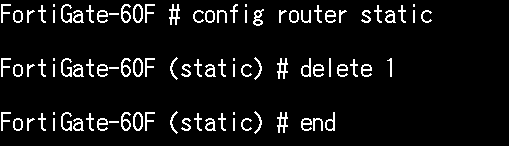

スタティックルートの削除

スタティックルートの削除方法

※FortiOS7.4.x

———————————-

# config router static

# delete 1 ※1

# end

———————————-

※1 : FortiGateの設定内容やご利用環境により適宜変更してください。

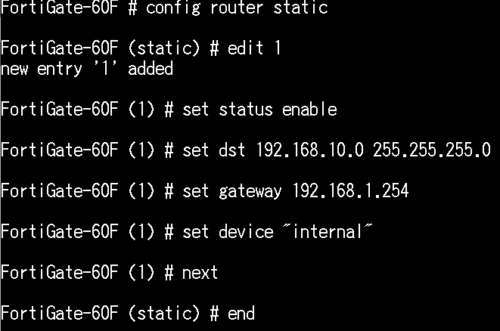

スタティックルートの設定

スタティックルートの設定方法

※FortiOS7.4.x

———————————-

config router static

edit 1 ※1

set status enable

set dst 192.168.10.0 255.255.255.0 ※1

set gateway 192.168.1.254 ※1

set device “internal” ※1

next

end

———————————-

※1 : FortiGateの設定内容やご利用環境により適宜変更してください。

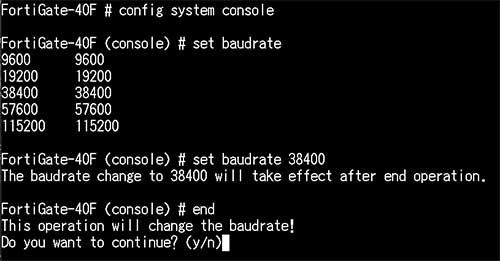

コンソール接続 ボーレート(baudrate)の変更(CLIコンソール編)

コンソール接続 ボーレート(baudrate)の変更する方法(CLIコンソール編)

※FortiOS v6.4.15

———————————-

# config system console

# set baudrate ?

115200 115200

19200 19200

38400 38400

57600 57600

9600 9600

# set baudrate 上記値

# end

This operation will change the baudrate!

Do you want to continue?

# y

例)set baudrate 57600

———————————-

※FortiOS7.2以降では、「set baudrate」は使用できなくなりました。ボーレートの変更はFortiGate起動メニューから変更可能です。

ファームウェアの自動更新を「有効 / 無効」にする

FortiOS7.2.0 / 7.4.0 からファームウェアの自動更新機能が追加されております。

自動更新を有効とした場合、毎日新しいバージョンが無いかチェックし新しいバージョンがあると

設定された日数後にアップグレードを実施します。

注意:エントリーモデル(FortiGate-100未満のモデル)のみ

FortiOS7.2.6 / 7.4.1 からデフォルトでは、自動更新が有効になっています。

予期しないアップグレードを実施するのを防ぐため、自動更新無効をお勧めします。

———————————-

# config system fortiguard

# set auto-firmware-upgrade [disable|enable]

# end

———————————-

NTPサーバーのリッスンするインターフェース設定する

NTPサーバーのリッスンするインターフェース設定する

———————————-

# config system ntp

# set interface internal

# end

———————————-

例は、「fortilink」ポートが設定されていたリッスンポートを「internal」に変更

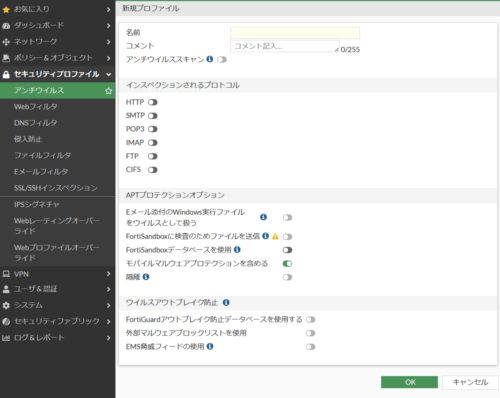

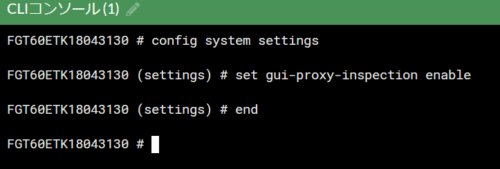

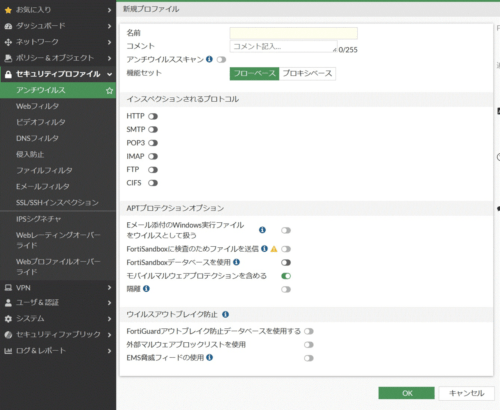

エントリーモデルでインスペクションモードの設定

エントリーモデルの場合、FortiOS7.2.x では、セキュリティープロファイルでインスペクションモード「フローベース」「プロキシベース」の設定が表示されなくなりました。

※基本は、フローベースで設定されています。

CLIで設定することにより設定する事が可能です。

————————————————

config system settings

set gui-proxy-inspection enable

end

————————————————

Eメールアラートの設定(FortiOS6.4~)

アラートメールは、以前はGUIより設定できましたが、

FortiOS v6.4系以降GUIでの設定が無くなり、CLIでの設定のみになりました。

1.侵入防止(IPS)や、アンチウィルス、Webフィルタ等、各UTM機能のログをメール送信させる場合、

アラートメールの設定で、フィルタモードにて、カテゴリ(category)を選択し、各UTM機能のログを有効とします。

■設定例■

# config alertemail setting

(setting) # set username ******@***.*** 送信元メールアドレス

(setting) # set mailto1 ******@***.*** 宛先メールアドレス

(setting) # set email-interval * メールインターバル(分)

(setting) # set filter-mode category フィルタ:カテゴリ

(setting) # set IPS-logs enable

(setting) # set antivirus-logs enable

(setting) # set webfilter-logs enable

(setting) # end 設定を保存

※Eメールフィルタ(アンチスパム)については、設定がございません。

※侵入防止(IPS)ログを有効とすることで、アノマリログもメールが送信されます。

TCP SYMフラッド、ポートスキャン等、DoSポリシーで検知されたDoS攻撃のログ

2.閾値(threshold)を選択し、重大度(severity)ごとに、メール送信させる場合

※重大度ごとの設定の場合、イベントログ、UTMログ、トラフィックログ等、すべてのログが

対象となります。

■設定例■

# config alertemail setting

(setting) # set username ******@***.*** 送信元メールアドレス

(setting) # set mailto1 ******@***.*** 宛先メールアドレス

(setting) # set filter-mode threshold フィルタ:閾値(重大度)

(setting) # set severity [emergency | alert | critical | error | warning | notification]

(setting) # set emergency-interval * “emergency”インターバル(分)

(setting) # set alert-interval * “alert”インターバル(分)

(setting) # set critical-interval * “critical”インターバル(分)

(setting) # set error-interval * “error”インターバル(分)

(setting) # set warning-interval * “warning”インターバル(分)

(setting) # set notification-interval * “notification”インターバル(分)

(setting) # end 設定を保存

3.その他の詳しい設定は、以下を参照してください。

■Fortinet社のDOUMENT LIBRARY(FortiGate / FortiOS 7.2.7 CLI Reference)

https://docs.fortinet.com/document/fortigate/7.2.7/cli-reference/504620/config-alertemail-setting

■Fortinet社のDOUMENT LIBRARY(FortiGate / FortiOS 6.4.12 CLI Reference)

https://docs.fortinet.com/document/fortigate/6.4.12/cli-reference/538620/config-alertemail-setting

NTPサーバーをFortiGuard以外を指定する

FortiGateのNTPサーバーはデフォルトでは、FortiGuardとなっていますが、

FortiGuard以外を指定する場合は、CLIで設定する必要があります。

——————–

# config system ntp

# set type custom

# config ntpserver

# edit 1

# set server ntp.nict.jp

# end

# end

——————–

カスタム設定を戻す場合

——————–

# config system ntp

# set type fortiguard

# end

——————–

フレッツのプランで固定IPアドレス(固定IP)8個や16個割り当ての場合のFortiGateへのIPの割り当て

フレッツのプランで固定IPアドレス(固定IP)8個や16個割り当ての場合のFortiGateへのIPの割り当て

FortiGateに割り当てられるIPは通常先頭のIPが通常割り当てれるますが、その他のIPを割り当てたい場合の設定方法

例)プロバイダ―より、「1.1.1.1-1.1.1.8」を割り当てられFortiGateに「1.1.1.5」を割り当てたい場合

——————–

# config system interface

# edit wan ←★ここはご利用FortiGateに合わせてください

# set mode pppoe

# set ipunnumbered 1.1.1.5 ←★割り当てたいIP

# set pppoe-unnumbered-negotiate disable

# end

——————–

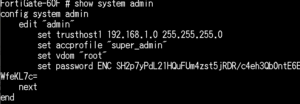

管理者アクセス「信頼するホスト」の設定

FortiGateのWEB管理画面に接続するPCやネットワークを設定する

——————–

# config system admin

# edit admin

# set trusthost1 192.168.1.0/255.255.255.0 ←★信頼するホストorネットワーク

# end

——————–

trusthost[#]:#の番号は信頼するホストを複数設定する事が出来る。現在の設定を確認方法で確認し、変更や追加ができます。

■確認方法

——————–

# show system admin

——————–

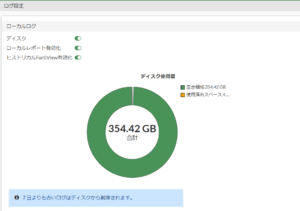

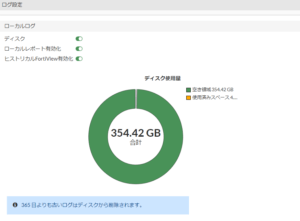

SSD搭載機種のログ保存期間の変更

SSD搭載機種のログ保存期間の変更

※デフォルト設定は、7日です。

——————–

# config log disk setting

# set maximum-log-age 7 ←★ [0-3650]日

# end

——————–

■変更前

■変更後

Syslog サーバーの設定を解除する

Syslog サーバーの設定を解除する

——————–

# config log syslogd setting

# set status disable

# end

——————–

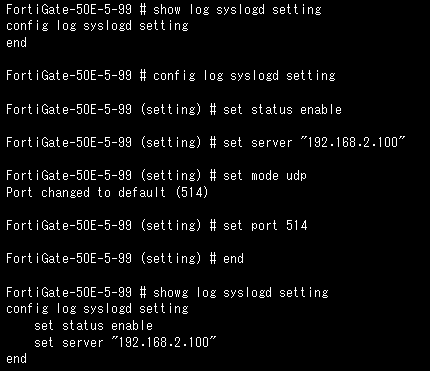

Syslog サーバーを設定する

Syslog サーバーを設定する

——————–

# config log syslogd setting

# set status enable

# set server “192.168.2.100”

# set mode udp

# set port 514

# end

——————–

DNSサーバとして稼働させる設定

DNSサーバとして稼働させる設定

———————————-

# config system dns-server

# edit “lan”

# set mode forward-only ※フォワーダモード

# next

# end

———————————-

※lan は機器によって違います。

「show system dns-server」で現在の状況の確認が出来ます。

DNSサーバの設定

DNSサーバの設定

———————————-

# config system dns

# set primary 8.8.8.8

# set secondary 8.8.4.4

# end

———————————-

例は「Googleの無料パブリック DNSサービス」に設定

パスワード変更方法

パスワード変更方法

———————————-

# config system admin

# edit admin

# set password パスワード

# next

# end

———————————-

言語を設定する

言語を設定する

———————————-

# config system global

# set language japanese ←言語

# end

———————————-

アイドルタイムアウトを設定する

アイドルタイムアウトを設定する

———————————-

# config system global

# set admintimeout 60 ←アイドルタイムアウト

# end

———————————-

タイムゾーンを設定する

タイムゾーンを設定する

———————————-

# config system global

# set timezone 60 ←タイムゾーン

# end

———————————-

ホスト名を設定する

ホスト名を設定する

———————————-

# config system global

# set hostname ******* ←ホスト名

# end

———————————-

管理画面のタイムアウト時間を設定する

FortiGateの管理画面のデフォルトのタイムアウト時間は「5分」です。

タイムアウト時間は、「1~480分」の範囲で設定が可能です。

タイムアウト時間を30分に設定する場合

—————————–

# config system global

(global) # set admintimeout 30

(global) # end

—————————–

CLIコマンド「show」などの表示時に「–More–」を表示させる

—————————–

# config system console

(console) # set output more

(console) # end

—————————–

=========================================

edit “wan2”

set vdom “root”

set mode dhcp

set distance 10

set allowaccess ping fgfm

set type physical

set role wan

set snmp-index 2

–More– config ipv6

↑↑「–More–」を表示る

=========================================

「n」で次ページを表示する

CLIコマンド「show」などの表示時に「–More–」を表示させない

————————————-

# config system console

(console) # set output standard

(console) # end

————————————-

====================================================

edit “wan2”

set vdom “root”

set mode dhcp

set distance 10

set allowaccess ping fgfm

set type physical

set role wan

set snmp-index 2

–More– config ipv6

↑↑「–More–」を表示させない

↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓

====================================================

edit “wan2”

set vdom “root”

set mode dhcp

set distance 10

set allowaccess ping fgfm

set type physical

set role wan

set snmp-index 2

config ipv6

set ip6-mode dhcp

インターフェースに割り当てられているIPアドレスを確認

1.interfaceの階層に移動

config system interface

2.interfaceの設定内容を表示する

(interface) # show

インターフェースのSpeed/Duplexを固定にする

CLIで設定が必要です。

# config system interface

# edit port1

# set speed {option}

# end

{option}

auto Automatically adjust speed.

10full 10M full-duplex.

10half 10M half-duplex.

100full 100M full-duplex.

100half 100M half-duplex.

1000full 1000M full-duplex.

1000auto 1000M auto adjust.

10000full 10G full-duplex.

10000auto 10G auto.

■Fortinet社のドキュメントライブラリー

※FortiOS7.4.3

https://docs.fortinet.com/document/fortigate/7.4.3/cli-reference/317104469/config-system-interface

オンサイトでのハードウェア障害対応です。障害のコールを受け、ハードウェア障害と確定後、オンサイトでのハードウェア交換作業・設定復元・基本動作確認作業を行います。

オンサイトでのハードウェア障害対応です。障害のコールを受け、ハードウェア障害と確定後、オンサイトでのハードウェア交換作業・設定復元・基本動作確認作業を行います。